在 AD 域中创建的用户,可以在连接到该域上的任意一台计算机上登入。AD 域中的组可以集合不同角色的用户。

在继续该教程前,请确保 Windows Server 已创建和配置 AD 域服务。

演示环境:

主机名:WinServer-7;IP 地址 10.23.33.3;AD 域根域名:test.com

一、创建用户

在本步骤中,我们将创建一个普通用户(显示名称为 Echo Deng,用户名为 t2023321@test.com)和一个全局管理员用户(显示名称为 TS1,用户名为 s2023012@test.com)。

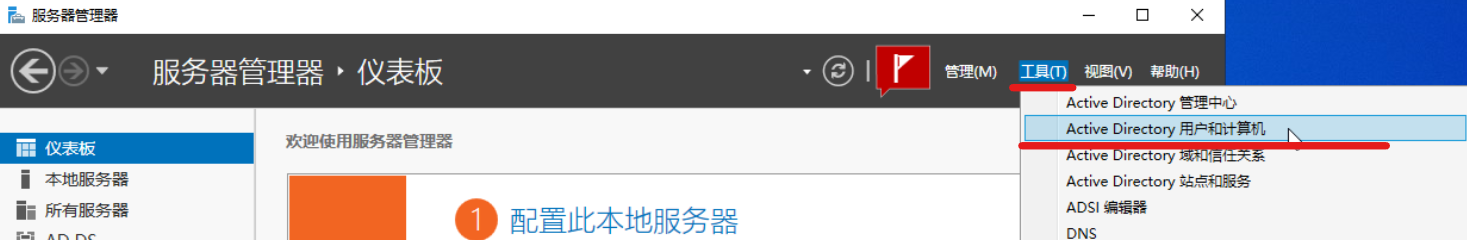

首先,打开“服务器管理器”,点击右上方的“工具”,选择“Active Directory 用户和计算机”:

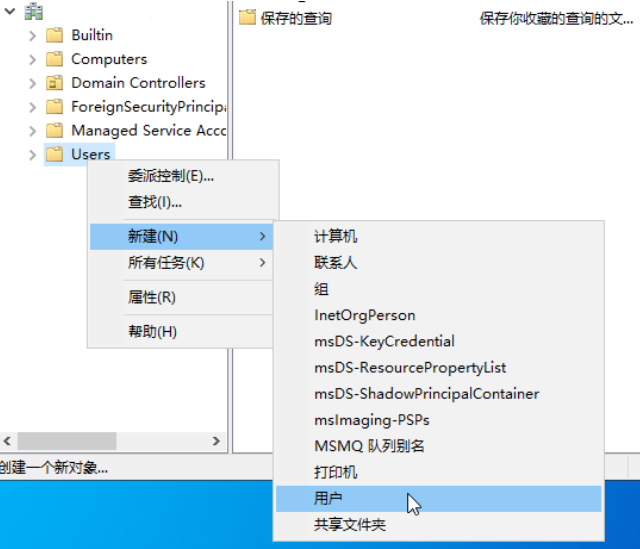

在新弹出的窗口中,先展开根域名(本例中为 test.com),然后右键单击“Users”—“新建”—“用户”:

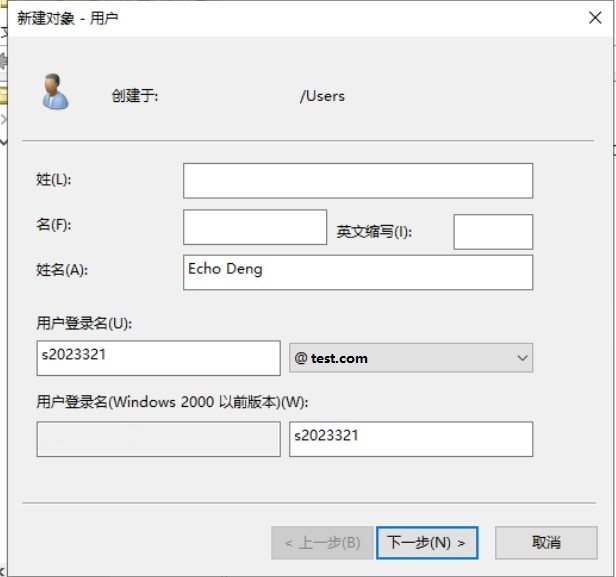

输入个人信息,本例中仅输入了姓名(Echo Deng)和用户登录名(s2023321@test.com):

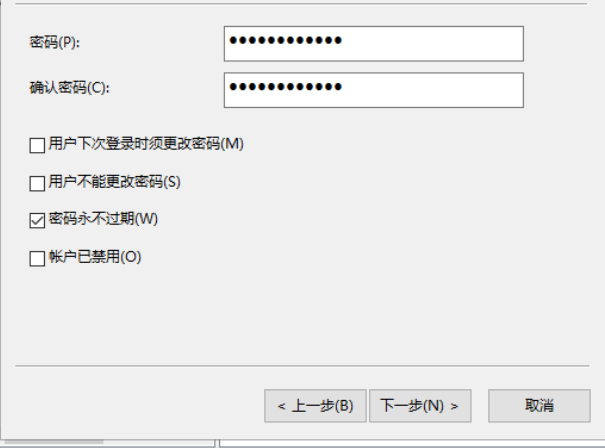

然后输入密码,下面选项依据个人爱好进行修改:

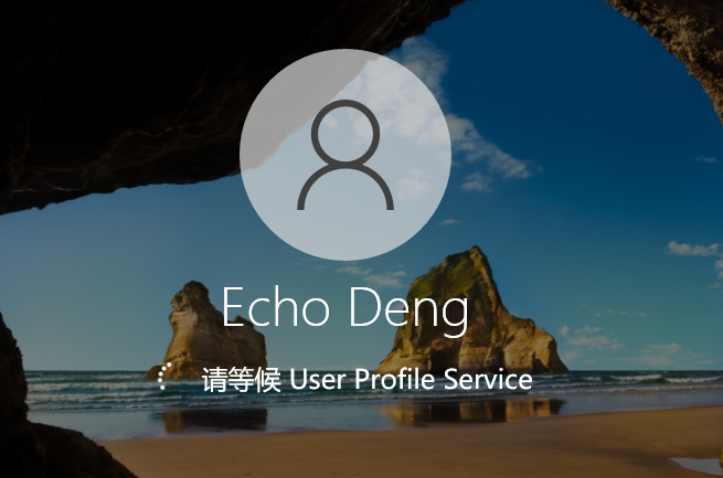

此时,用户就创建完毕了,可以用用户登录名来登录域中的任意一台电脑了:

对于创建管理员账户,步骤和上面一样,修改一下信息就好了。

二、创建用户组

首先,我们创建普通用户组。在该组中,用户只有使用计算机的权限,也就是普通,非管理员用户。

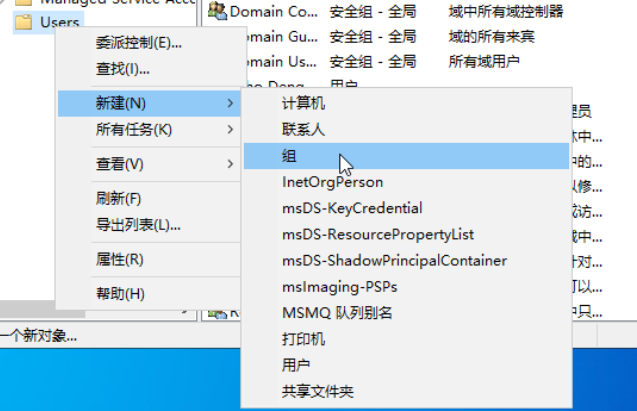

回到 “Active Directory 用户和计算机” 窗口中,展开根域名,然后右键单击“Users”—“新建”—“组”:

组名根据个人爱好填写,注意区分开不同组别。在本例中,我们填写“Normal Users”,其他保持默认:

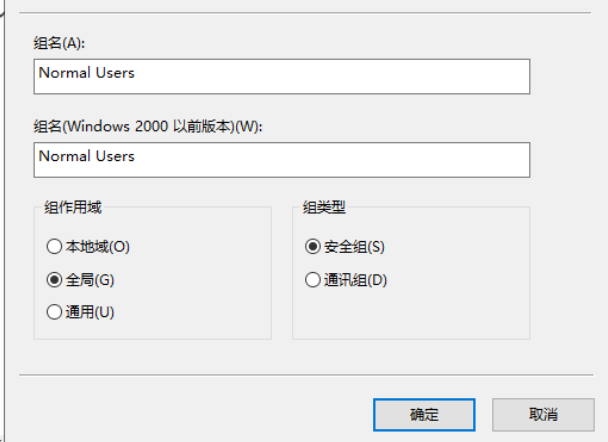

然后右键单击刚刚创建的组(本例中为“Normal Users”),选择“属性”,在弹出的窗口中选择“成员”—“添加”:

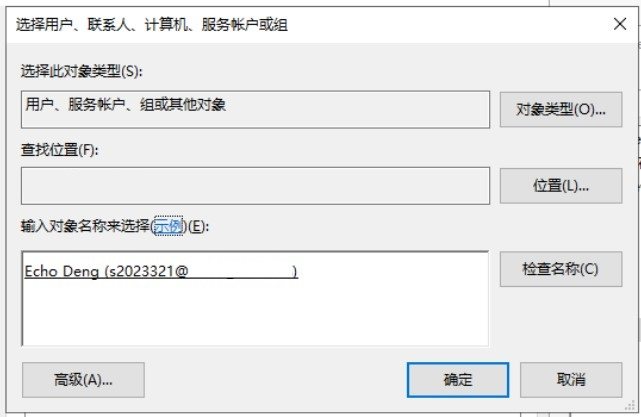

在空白区域输入用户名,然后点击右边的“检查名称”,确保回显是有下划线,并且信息正确,然后点击“确定”:

再在组菜单中点一下确定,本例中的 Echo Deng 就被添加到 Normal Users 组中了。

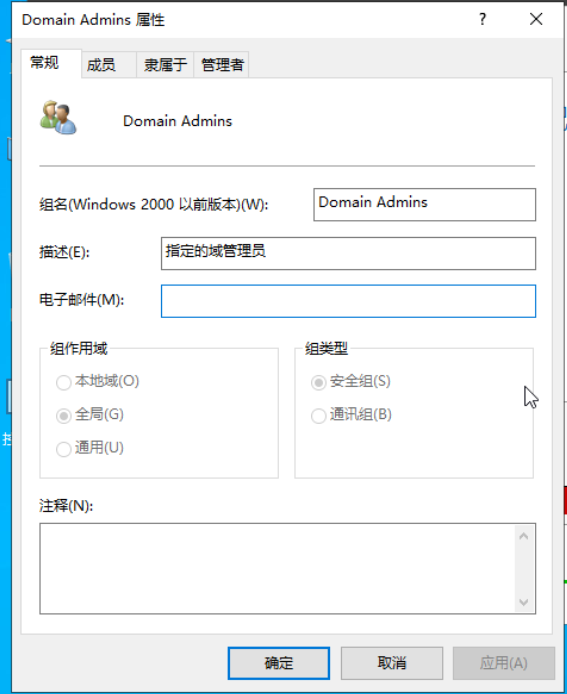

对于管理组,默认情况下系统已经给我们创建两个管理组了,一个是“Domain Admins”组:

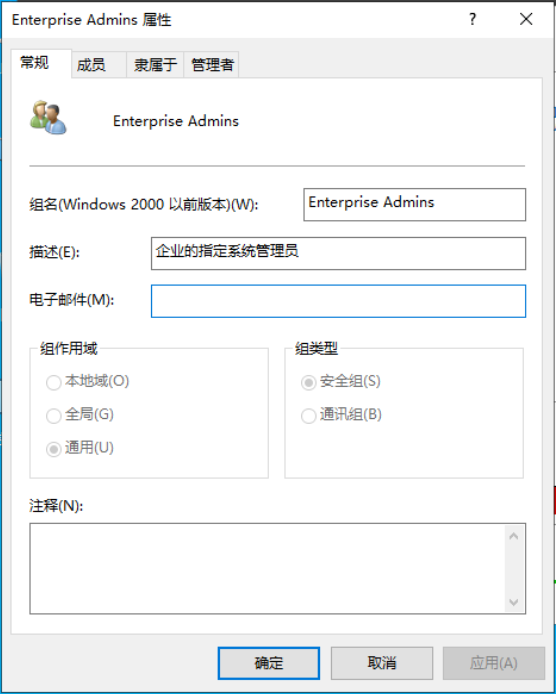

另一个是“Enterprise Admins”组:

我们可以直接将新增的管理员账户加入到这两个组中的任意一个。至于这两个组的区别,我个人感觉是 Enterprise Admins 组的权限要比 Domain Admins 组的大。因为微软是这么说的:

Enterprise Admins

企业管理员 (EA) 组位于林根域中,默认情况下,它是林中每个域中内置管理员组的成员。 林根域中的内置管理员帐户是 EA 组的唯一默认成员。 向 CA 授予的权限和权限,允许它们影响林范围的更改。 这些更改会影响林中的所有域,例如添加或删除域、建立林信任或提高林功能级别。 在经过精心设计并实现的委派模型中,仅当首次构造林或进行某些林范围的更改(例如建立出站林信任)时,才需要 EA 成员身份。

默认情况下,EA 组位于林根域中的 Users 容器中,并且它是通用安全组,除非林根域在 Windows 2000 Server 混合模式下运行,在这种情况下,该组是全局安全组。 尽管某些权限是直接授予 EA 组的,但此组的许多权限实际上是由 EA 组继承的,因为它是林中每个域中管理员组的成员。 企业管理员对工作站或成员服务器没有默认权限。

域管理员

林中的每个域都有自己的域管理员 (DA) 组,该组是该域内置管理员 (BA) 组的成员,此外还有加入域的每台计算机上的本地管理员组的成员。 域的 DA 组的唯一默认成员是该域的内置管理员帐户。

DA 在其域中功能强大,而 CA 具有林范围的特权。 在正确设计和实现的委派模型中,应仅在“破窗”方案中需要 DA 成员身份,在这种情况下,需要对域中的每台计算机具有较高级别的特权的帐户,或者必须进行某些域范围的更改。 尽管本机 Active Directory 委派机制确实允许委派仅在紧急情况下使用 DA 帐户,但构建有效的委派模型可能很耗时,并且许多组织使用第三方应用程序来加快该过程。

DA 组是位于域的用户容器中的全局安全组。 林中的每个域都有一个 DA 组,DA 组的唯一默认成员是域的内置管理员帐户。 由于域的 DA 组嵌套在域的 BA 组和每个已加入域的系统的本地管理员组中,因此 DA 不仅具有专门授予域管理员的权限,而且还会继承对域的管理员组和加入域的所有系统上的本地管理员组授予的所有权限。

这里 Never 给大家附上微软对组的解释:https://learn.microsoft.com/zh-cn/windows-server/identity/ad-ds/plan/security-best-practices/appendix-b–privileged-accounts-and-groups-in-active-directory

另外,还有很多其他系统默认创建的组别,大家可以仔细研究下,细致划分权限,Never 就不细说啦~

这时,我们就可以在加入此 AD 域的任意一计算机登入该账户了:

本篇文章允许转载,但须注明来源。

参考文献

Microsoft (2023). 附录 B:Active Directory 中有权限的帐户和组. Available at: https://learn.microsoft.com/zh-cn/windows-server/identity/ad-ds/plan/security-best-practices/appendix-b–privileged-accounts-and-groups-in-active-directory (Accessed: 21 Mar. 2023)

VD Tutorials (2022). Create Users and Groups on Active Directory – Windows Server 2022. Available at: https://www.vdtutorials.com/create-users-and-groups-on-active-directory-windows-server-2022/ (Accessed: 19 Mar. 2023)

Copyright secured by Digiprove © 2023 Never.

Copyright secured by Digiprove © 2023 Never.